Seasar2を用いて開発されたアプリケーションの動作確認を行います。これまでの手順でTomcat単体の動作確認は行えているので、今度はデータベースと連携したお問い合わせのアプリケーションを起動します。以下の5つの作業を行います。

- Tomcat上にお問い合わせのアプリケーションを展開

- データベースを作成

- 証明書のSANにサブドメインを追加

- お問い合わせ機能の動作確認

- 証明書の確認

Tomcat上にお問い合わせのアプリケーションを展開

# /usr/local/tomcat/bin/shutdown.sh

一旦Tomcatを停止します。

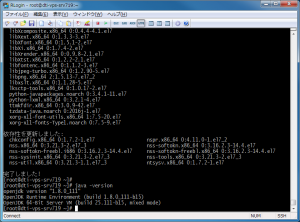

cd /usr/local/tomcat/webapps rm -fR ROOT/ wget https://blog.imo-tikuwa.com/ssl-2016/wp-content/uploads/2017/03/s2inquiry.zip unzip s2inquiry.zip rm -f s2inquiry.zip mv s2inquiry ROOT

当サイトにアップされているサンプルアプリケーションを取得してTomcat上に展開します。

データベースを作成

mariadbのコンソールに入り、以下のSQLを実行します。

# データベースを作成 CREATE DATABASE s2inquiry CHARACTER SET utf8 COLLATE utf8_general_ci; # 作成したデータベースの権限を作成 GRANT ALL ON s2inquiry.* TO 's2inquiry'@'localhost' IDENTIFIED BY 'w855lZM9YR52IGB2'; FLUSH PRIVILEGES;

次にデータベースのダンプファイルを投入します。ダンプファイルはアプリケーション同様、当サイトから取得します。mariadbのコンソールでexit;と入力しrootユーザーに戻ったら、以下のコマンドを実行します。

cd /root wget https://blog.imo-tikuwa.com/ssl-2016/wp-content/uploads/2017/03/s2inquiry_dump.zip unzip s2inquiry_dump.zip rm -f s2inquiry_dump.zip mysql s2inquiry < s2inquiry_dump.sql

証明書のSANにサブドメインを追加

前回Let’s Encryptで発行した証明書はルートドメインに対してのものであるため、今回作成したtomcatサブドメインでhttpsのURLにアクセスすると警告が表示されてしまいます。そのため、サブドメインでも使用できる証明書を発行するためサブジェクトの代替名(SAN)の設定を行います。

systemctl stop httpd certbot certonly --standalone -d blog.imo-tikuwa.com/ssl -d tomcat.blog.imo-tikuwa.com/ssl systemctl start httpd

上記コマンドのうちblog.imo-tikuwa.com/sslの箇所はご自身のドメインに置き換えてください。前回発行した証明書のコマンドと違って、-dオプションでサブドメインを追加しています。

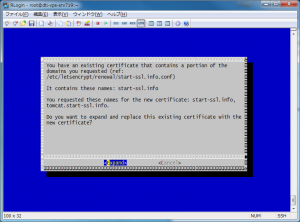

上記certbot~~のコマンドを実行すると以下のようなTUIが表示されるので<Expand>を選択してエンターキーを押すとサブドメインをSANに追加した状態で証明書が発行されます。